一、我省本月网络安全总体情况

2016年9月,我省互联网网络安全状况整体评价为良,木马僵尸等反映网络安全状况的部分指数有所减少,其中我省被境外控制的木马僵尸受控主机数量为11889个,较上月有小幅增加,列全国第25位;木马僵尸控制服务器数量为35个,比上月减少5个。每日互联网流量最高值为550G,最低值90G,未发现流量异常情况。我省重要信息系统部门或网站被攻击数量未见明显改善,部分政府网站或系统存在高危安全漏洞或被植入后门,需引起政府和重要信息系统部门高度重视。部分中小企业网站频遭篡改,被篡改网站服务器多为企业托管,亟待网站空间提供商提高防护意识,做好网络安全工作。

二、 本月网络安全工作动态

1.互联网网络安全信息通报工作动态

9月,海南互联网应急中心共接收各基础运营企业、增值运营企业、网络安全企业等信息通报工作成员单位提供的网络安全月度信息汇总表7份。各运营企业相关网络安全责任人应密切关注本单位运营网络的安全情况,积极做好网络安全事件信息报送工作。

2.开展木马僵尸感染主机清理工作

9月,海南互联网应急中心共向各运营企业下发了235条感染木马(其中39条控制端),146条感染蠕虫病毒的IP地址,后门数据31条,网页篡改5起。各企业积极配合并进行了处置。海南互联网应急中心针对各企业反馈涉事单位建立了重点单位监测表,进行每日监测,对监测发现的感染情况及时进行通报,并建立联系人机制,提高处置效率。

3.手机病毒处理工作

9月,海南互联网应急中心协调运营企业处置手机病毒70条。运营企业通过短信提醒、免费客户服务热线、网上营业厅或门户网站公告等方式,及时向用户推送手机病毒感染信息和病毒查杀方法及工具,帮助用户了解手机病毒危害及引导用户清除手机病毒,并在手机病毒处置过程中特别注意保护用户隐私。同时,将手机病毒处置结果、用户投诉等情况通报我中心。

4.自主发现网络安全事件处置情况

海南互联网应急中心通过国家中心系统平台,自主监测发现并处理了一些被植入后门和被篡改网页的网络安全事件,经过验证后向相关单位报送网络安全通报,并协助处理。其中,恶意代码事件99起,漏洞事件19起,后门事件31起。

附:本月监测的数据导读

附1:网络安全信息报送情况

9月,海南互联网应急中心处理及或向本地区各信息通报工作成员单位报送的网络安全事件共334起。各类事件信息详细分类统计分别如表1和表2所示。(注:此统计全包括海南互联网应急中心通报数据,另包括企业自查数据)

|

网络安全事件信息报送类型统计 |

|

|

事件类型 |

数量 |

|

IP业务 |

0 |

|

基础IP网络 |

11 |

|

运营企业自有业务系统 |

0 |

|

域名系统 |

0 |

|

公共互联网环境 |

482 |

|

合计 |

493 |

表1:网络安全事件信息报送类型统计

|

事件类型 |

数量 |

|

计算机病毒事件 |

0 |

|

蠕虫事件 |

146 |

|

木马事件 |

39 |

|

僵尸网络事件 |

196 |

|

域名劫持事件 |

0 |

|

网络仿冒事件 |

0 |

|

网页篡改事件 |

5 |

|

网页挂马事件 |

0 |

|

拒绝服务攻击事件 |

0 |

|

后门漏洞事件 |

31 |

|

非授权访问事件 |

0 |

|

垃圾邮件事件 |

0 |

|

其他网络安全事件 |

70 |

|

合计 |

482 |

表2:公共互联网环境事件信息报送类型统计

附2:木马僵尸监测数据分析

1、木马僵尸受控主机的数量和分布

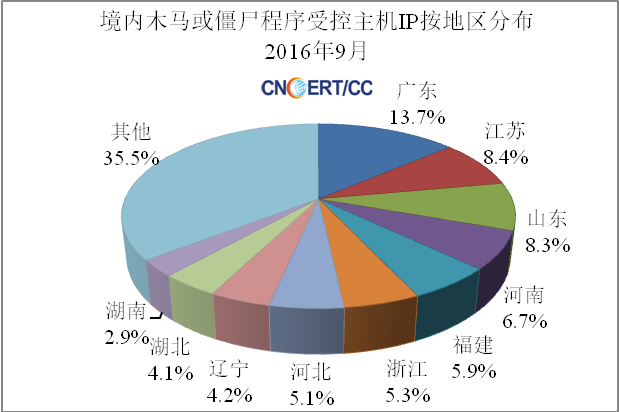

2016年9月,监测发现我国大陆地区1038084个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与上月的1356790个相比减少了23.49%,其分布情况如图1所示。其中,海南省11889个(占全国0.88%),排名第25位。

图1:中国大陆木马或僵尸受控主机IP按地区分布

2、木马僵尸控制服务器的数量和分布

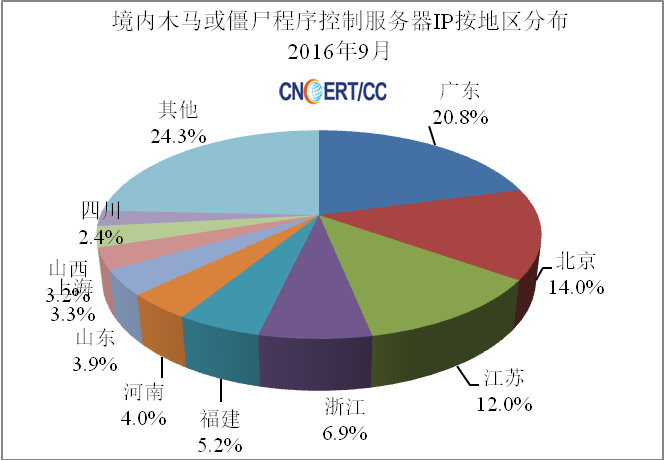

2016年9月,监测发现我国大陆地区3094个IP地址对应的主机被利用作为木马控制服务器,与上月的4280个相比减少了27.70%,其分布情况如图2所示。其中,海南省35个(占全国1.13%),排名第20位。

图2:中国大陆木马或僵尸控制服务器IP按地区分布

3、境外木马控制服务器的数量和分布

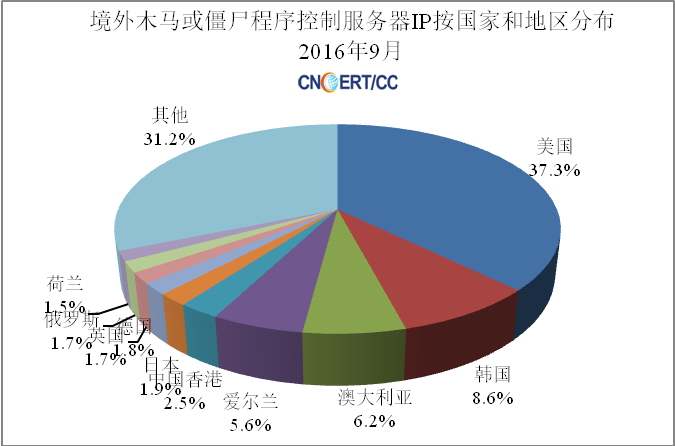

2016年9月,秘密控制我国大陆计算机的境外木马控制服务器IP有6350个,与上月的7802个相比减少了18.6%,主要来自美国、韩国等,具体分布如图3所示。

图3:通过木马或僵尸程序控制中国大陆主机的境外IP按国家和地区分布

4、木马僵尸网络规模分布

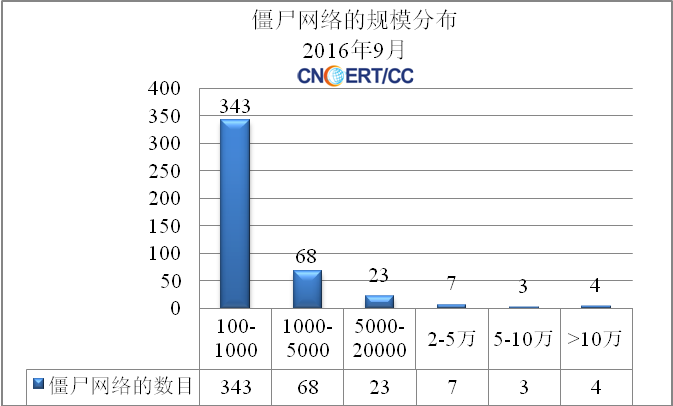

在发现的僵尸网络中,规模大于5000的僵尸网络有37个,规模在100-1000的有343个,规模在1000-5000的有68个,分布情况如图4所示。

图4:僵尸网络的规模分布

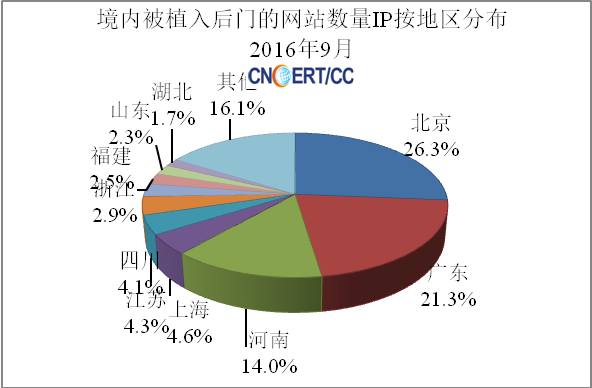

附3、境内被植入后门的网站按地区分布

2016年9月,监测发现我国大陆地区11952个网站被植入后门程序,其分布情况如图6所示。其中,海南省31个(占全国0.26%),排名第28位。

图6:境内被植入后门的网站按地区分布

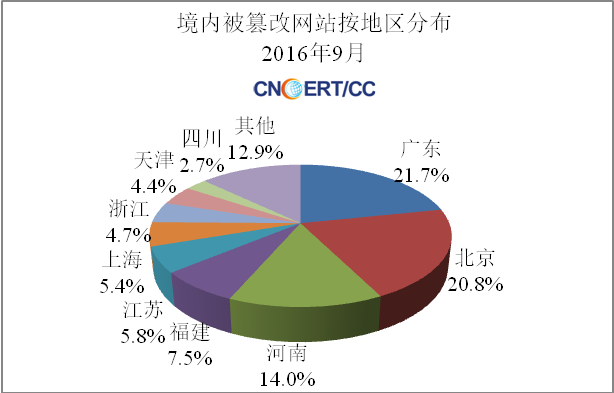

附4、网页篡改监测数据分析

2016年9月,我国大陆地区被篡改网站5241个,与上月的6048个相比有所减少;其中,海南省5个(占全国0.08%),排名第27位。具体分布如图5所示。

图7:境内被篡改网站按地区分布

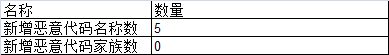

附5:恶意代码数据分析

2016年9月,恶意代码捕获与分析系统监测得到的放马站点统计。

1.2016年9月CNCERT捕获的恶意代码数量

2. 2016年9月活跃放马站点域名和IP

附6:重要漏洞与重要事件处置公告

2016年9月,CNVD整理和发布以下重要安全漏洞信息。同时提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。(更多漏洞信息,请关注CNVD官方网站:www.cnvd.org.cn)

一、关于ISC BIND 9存在buffer.c拒绝服务高危漏洞的安全公告

近日,国家信息安全漏洞共享平台(CNVD)收录了ISC BIND 9存在buffer.c 断言错误拒绝服务漏洞(CNVD-2016-08216,对应CVE-2016-2776)。远程攻击者利用漏洞可发起拒绝服务攻击,该漏洞对采用的BIND系统解析软件的域名服务器构成安全运行风险。

1、漏洞情况分析

ISC BIND 9是美国InternetSystemsConsortium(ISC)组织所维护的一套DNS域名解析服务软件。该软件被披露存在拒绝服务漏洞。当向域名服务器(包括权威和递归)构建符合特定条件的查询响应时,可导致buffer.c发生断言错误,最终导致BIND主进程崩溃。即使攻击者使用的IP地址不在允许查询列表中(即对应配置项allow-query),漏洞也会被触发,攻击者利用漏洞可发起拒绝服务攻击。

CNVD对漏洞的综合评级均为“高危”。

2、漏洞影响范围

漏洞影响ISC BIND 9.0.x-> 9.8.x,9.9.0->9.9.9-P2, 9.9.3-S1->9.9.9-S3, 9.10.0->9.10.4-P2,9.11.0a1->9.11.0rc1版本。

3、漏洞修复建议

目前,ISC已发布了漏洞修复方案,用户可将程序分别升级至9.9.9-P3,9.10.4-P3,9.11.0rc3,9.9.9-S5版本。CNVD建议用户关注厂商主页,升级到最新版本,避免引发漏洞相关的网络安全事件。

附:参考链接:

https://kb.isc.org/article/AA-01419/0

http://www.isc.org/downloads(补丁地址)

http://www.cnvd.org.cn/flaw/show/CNVD-2016-08216。

二、其他安全漏洞信息。

1、Microsoft产品安全漏洞

9月13日,微软发布了2016年9月份的月度例行安全公告,共含9项更新,修复了MicrosoftWindows、InternetExplorer、Edge、Office、Office Services 和Web Apps和Exchange中存在的50个安全漏洞。其中,7项远程代码更新的综合评级为最高级“严重”级别。利用上述漏洞,攻击者可提升权限,远程执行任意代码。CNVD提醒广大Microsoft用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。

2、Google产品安全漏洞

Android是美国谷歌(Google)公司和开放手持设备联盟(简称OHA)共同开发的一套以Linux为基础的开源操作系统。Qualcomm SoundDriver是使用在其中的一个美国高通(Qualcomm)公司开发的声音驱动程序。QualcommCamera Driver是摄像头驱动程序。Qualcomm powerdriver是电源连接驱动组件。Qualcomm radiointerface layer是其中的一个Android电话服务和无线电硬件之间的无线接口层(RIL)。Qualcomm IPAdriver是其中的一个网络加速器组件。本周,上述产品被披露存权限提升漏洞,攻击者可利用该漏洞获取提升的权限。

3、Adobe产品安全漏洞

Adobe Digital Editions是一款由Adobe公司开发的电子书阅读管理工具。本周,该产品被披露存在远程代码执行漏洞,攻击者可利用此漏洞执行任意代码。

4、Trend Micro产品安全漏洞

Trend Micro SmartProtection Server是一个端点保护套件。Trend Micro InterScanMessaging Security是一种混合型的SaaS电子邮件安全解决方案。本周,上述产品被披露存在多个漏洞,攻击者可利用漏洞执行任意代码、获取提升的权限或进行跨站脚本攻击等。

5、Oracle MySQL远程命令执行漏洞

Oracle MySQL是美国甲骨文(Oracle)公司的一套开源的关系数据库管理系统。本周,Oracle MySQL被披露存在远程命令执行漏洞。攻击者可利用该漏洞以root权限执行任意代码。目前,厂商尚未发布该漏洞的修补程序。CNVD提醒广大用户随时关注厂商主页,以获取最新版本。

海南省互联网协会版权所有 翻版必究 地址:海口市南沙路47号通信广场 邮编:570206 电话:0898-66502933 传真:0898-66533698 技术支持:海南布谷

Copyright ©2012 HAINAN INTERNET Association. All rights reserved