一、我省本月网络安全总体情况

2017年1月,我省互联网网络安全状况整体评价为良,发生网页篡改安全事件6起;木马僵尸等反映网络安全状况的部分指数有所减少,其中我省被境外控制的木马僵尸受控主机数量为12205个,较上月19847个有大幅缩减,列全国第25位;我省木马僵尸控制服务器数量为102个,比上月增加6个。从事件的地区分布来看,海口、三亚等地市感染僵尸木马的主机数量较多。本月共监测发现网页篡改事件6起,重要信息系统漏洞事件0起。每日互联网流量最高值为600G,最低值85G,未发现流量异常情况。我省重要信息系统部门或网站被攻击数量未见明显改善,部分政府网站或系统存被攻击痕迹或被植入后门,需引起政府和重要信息系统部门高度重视。

二、本月网络安全工作动态

1.互联网网络安全信息通报工作动态

国家计算机网络应急技术处理协调中心海南分中心(简称海南互联网应急中心),由海南省通信管理局授权,负责收集、汇总、分析和发布本省互联网网络安全信息工作。

1月,海南互联网应急中心共接收各基础运营企业、增值运营企业、网络安全企业等信息通报工作成员单位提供的网络安全月度信息汇总表7份。各运营企业相关网络安全责任人应密切关注本单位运营网络的安全情况,积极做好网络安全事件信息报送工作。

2.开展木马僵尸感染主机清理工作

1月,海南互联网应急中心共向各运营企业下发了1454条感染僵尸木马的IP数据,73条僵尸木马病毒控制端IP数据,122条感染蠕虫病毒的IP数据;后门IP数据4条。各企业积极配合并进行了处置。海南互联网应急中心针对各企业反馈涉事单位建立了重点单位监测表,进行每日监测,对监测发现的感染情况及时进行通报,并建立联系人机制,提高处置效率。

3.手机病毒处理工作

1月,海南互联网应急中心协调运营企业处置手机病毒162条。运营企业通过短信提醒、免费客户服务热线、网上营业厅或门户网站公告等方式,及时向用户推送手机病毒感染信息和病毒查杀方法及工具,帮助用户了解手机病毒危害及引导用户清除手机病毒,并在手机病毒处置过程中特别注意保护用户隐私。同时,将手机病毒处置结果、用户投诉等情况通报我中心。

4.自主发现网络安全事件处置情况

海南互联网应急中心通过国家中心系统平台,自主监测发现并处理了一些被植入后门和被篡改网页的网络安全事件,经过验证后向相关单位报送网络安全通报,并协助处理。其中,恶意代码事件126起,网站后门事件10起,网页篡改事件4起。

附:本月报送和监测的数据导读

附1:网络安全信息报送情况

1月,海南互联网应急中心处理及或向本地区各信息通报工作成员单位报送的网络安全事件共1826起。各类事件信息详细分类统计分别如表1和表2所示。(注:此统计全包括海南互联网应急中心通报数据,另包括企业自查数据)

网络安全事件信息报送类型统计

(2017年1) |

| 事件类型 |

数量 |

| IP业务 |

0 |

| 基础IP网络 |

6 |

| 运营企业自有业务系统 |

0 |

| 域名系统 |

0 |

| 公共互联网环境 |

1820 |

| 合计 |

1826 |

表1:网络安全事件信息报送类型统计

| 事件类型 |

数量 |

| 计算机病毒事件 |

0 |

| 蠕虫事件 |

122 |

| 木马事件 |

73 |

| 僵尸网络事件 |

1454 |

| 域名劫持事件 |

0 |

| 网络仿冒事件 |

0 |

| 网页篡改事件 |

5 |

| 网页挂马事件 |

0 |

| 拒绝服务攻击事件 |

0 |

| 后门漏洞事件 |

4 |

| 非授权访问事件 |

0 |

| 垃圾邮件事件 |

0 |

| 其他网络安全事件 |

162 |

| 合计 |

1820 |

表2:公共互联网环境事件信息报送类型统计

附2:木马僵尸监测数据分析

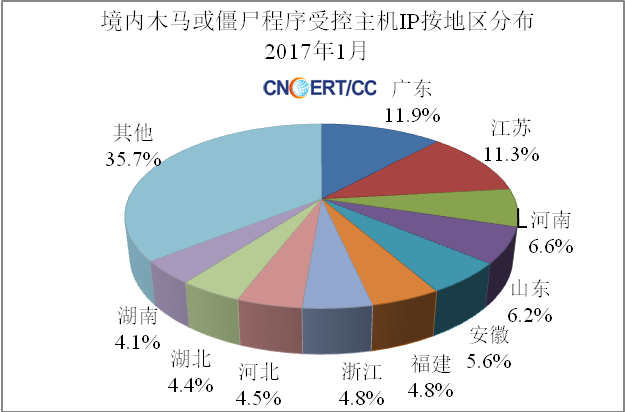

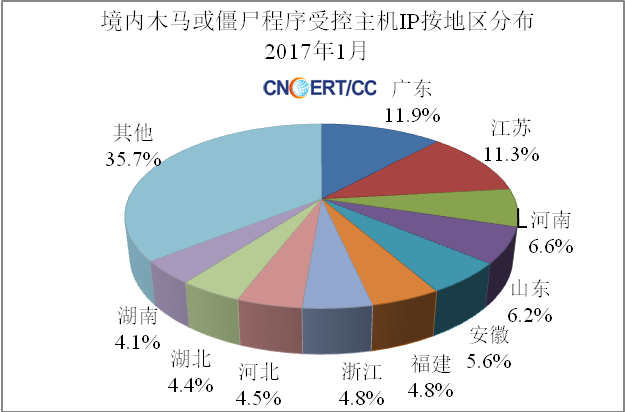

1、木马僵尸受控主机的数量和分布

2017年1月,监测发现我国大陆地区1334277个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与上月的1398564个相比减少了4.60%,其分布情况如图1所示。其中,海南省12205个(占全国1.42%),全国排名第25位。

图1:中国大陆木马或僵尸受控主机IP按地区分布

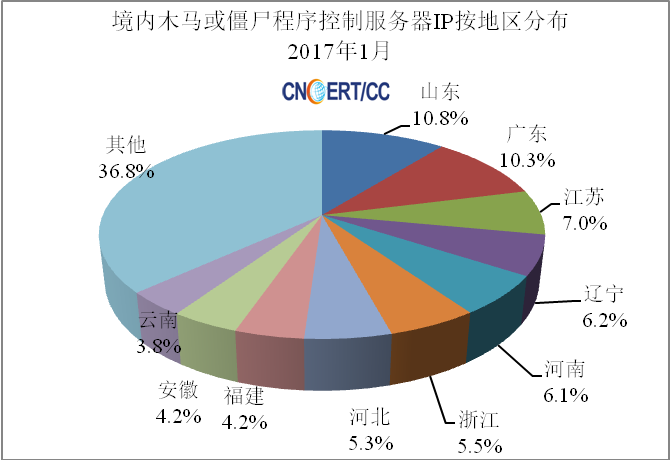

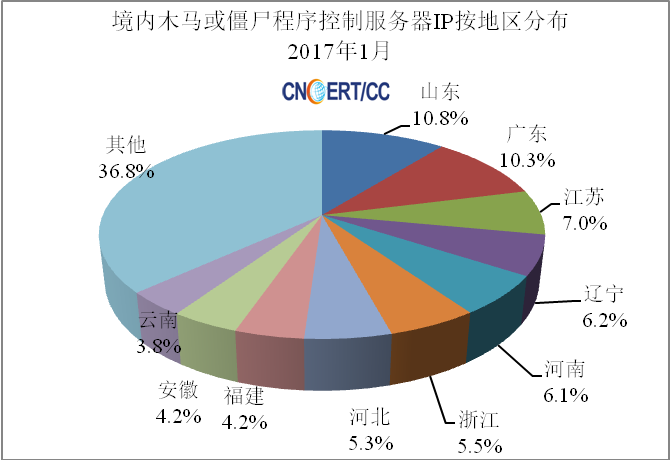

2、木马僵尸控制服务器的数量和分布

2017年1月,监测发现我国大陆地区16473个IP地址对应的主机被利用作为木马控制服务器,与上月的8800个相比增加了87.19%,其分布情况如图2所示。其中,海南省102个(占全国0.62%),全国排名第24位。

图2:中国大陆木马或僵尸控制服务器IP按地区分布

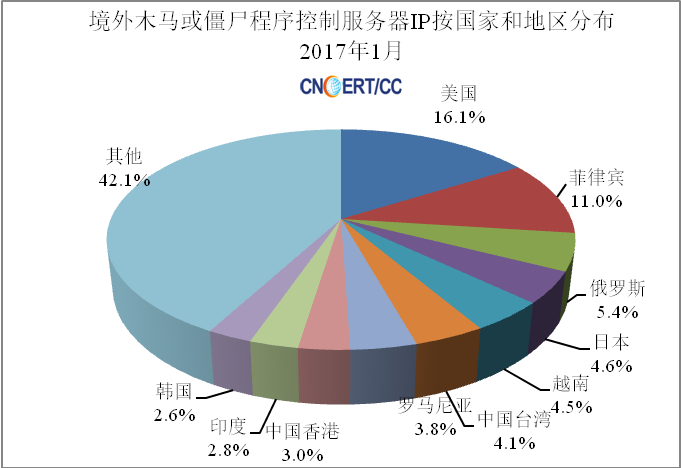

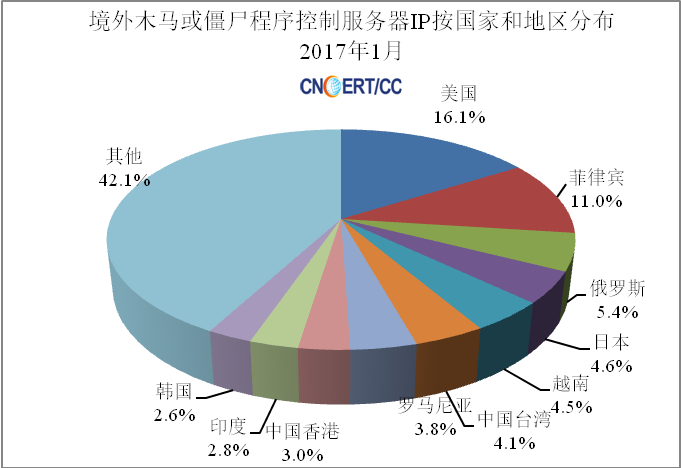

3、境外木马控制服务器的数量和分布

2017年1月,秘密控制我国大陆计算机的境外木马控制服务器IP有6102个,与上月的5352个相比增加了14.01%,主要来自美国、菲律宾、俄罗斯等国家,具体分布如图3所示。

图3:通过木马或僵尸程序控制中国大陆主机的境外IP按国家和地区分布

4、木马僵尸网络规模分布

在发现的僵尸网络中,规模大于5000的僵尸网络有30个,规模在100-1000的有312个,规模在1000-5000的有55个,分布情况如图4所示。

图4:僵尸网络的规模分布

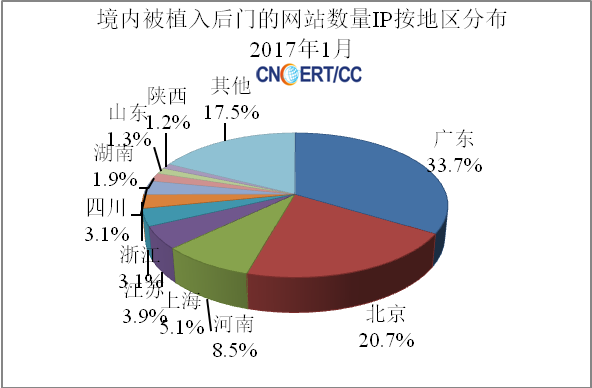

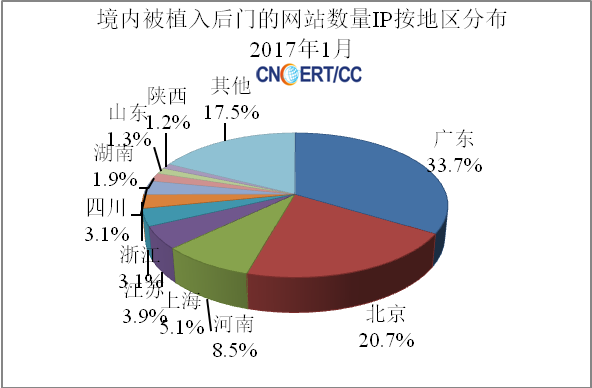

附3、境内被植入后门的网站按地区分布

2017年1月,监测发现我国大陆地区4319个网站被植入后门程序,其分布情况如图6所示。其中,海南省4个(占全国0.09%),排全国第28位。

图6:境内被植入后门的网站按地区分布

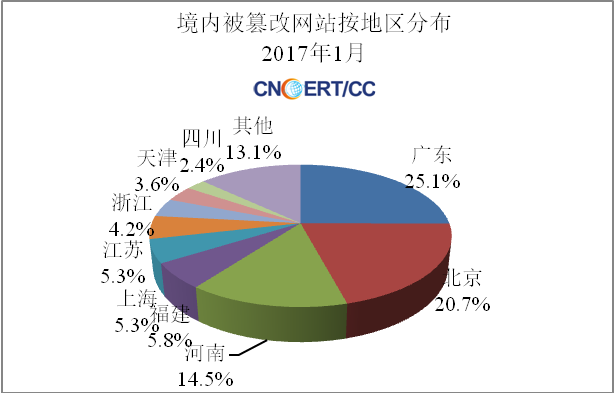

附4、网页篡改监测数据分析

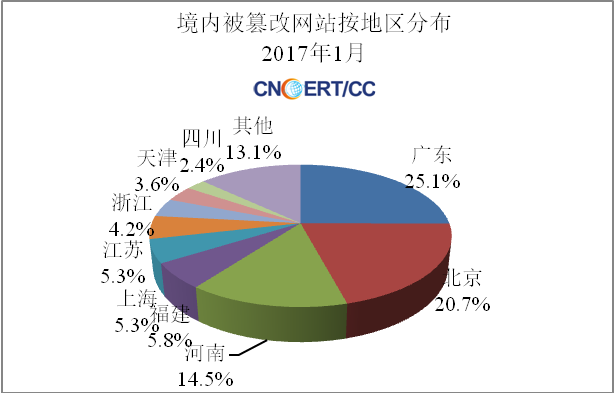

2017年1月,我国大陆地区被篡改网站4981个,与上月的4563个相比有所减少;其中,海南省6个(占全国0.12%),排名第26位。具体分布如图5所示。

图7:境内被篡改网站按地区分布

附5:恶意代码数据分析

2017年1月,恶意代码捕获与分析系统监测得到的放马站点统计。

| 1.2017年1月CNCERT捕获的恶意代码数量 |

|

| 名称 |

数量 |

|

| 新增恶意代码名称数 |

1 |

|

| 新增恶意代码家族数 |

0 |

|

| 2. 2017年1月活跃放马站点域名和IP |

| 排序 |

活跃放马站点域名 |

活跃放马站点IP |

| 1 |

www.go890.com |

117.23.6.68 |

| 2 |

wdx.go890.com |

117.23.6.63 |

| 3 |

dl.wandoujia.com |

117.23.6.67 |

| 4 |

dl.cdn.wandoujia.com |

117.23.6.64 |

| 5 |

url.222bz.com |

183.60.106.54 |

| 6 |

nc-dl.wdjcdn.com |

120.26.127.170 |

| 7 |

cl.ssouy.com |

106.37.238.1 |

| 8 |

idq.liukejun.com |

222.73.50.163 |

| 9 |

cl.zasuv.com |

111.206.15.2 |

| 10 |

icq.liukejun.com |

59.50.75.195 |

|

附6:重要漏洞与重要事件处置公告

2017年1月,CNVD整理和发布以下重要安全漏洞信息。同时提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。(更多漏洞信息,请关注CNVD官方网站:www.cnvd.org.cn)

关于Node.js存在反序列化远程代码执行漏洞的安全公告

近日,国家信息安全漏洞共享平台(CNVD)收录了Node.js反序列化远程代码执行漏洞(CNVD-2017-01206,对应CVE-2017-594)。攻利用漏洞执行远程执行操作系统指令,获得服务器权限。由于目前验证代码已经公开,极有可能诱发大规模网站攻击。

一、漏洞情况分析

Node.js是一个Javascript运行环境(runtime),对Google V8引擎进行了封装。Node.js同时也是一个基于Chrome JavaScript运行时建立的平台,用于方便地搭建快速响应、易于扩展的网络应用。

Node.js反序列化模块node-serialize库中的unserialize()函数未做安全处理,该漏洞通过传递调用JavaScriptIIFE函数表达式的方式实现远程任意代码执行的效果。攻击者可通过远程攻击获得当前服务器运行环境权限,由于实际部署中node.js运行环境较多为操作系统root权限,因此可完全控制服务器主机。CNVD对该漏洞的综合评级为“高危”。目前,相关利用方式已经在互联网上公开,近期出现攻击尝试爆发的可能。

二、漏洞影响范围

根据漏洞研究者测试结果,由于涉及IIFE函数表达式,漏洞影响到Node.js现有的所有版本。根据CNVD秘书处的普查结果,目前互联网上直接标定使用node.js运行环境的服务器约有6.8万余台,其中排名前五名的国家和地区是美国(占比58.9%)、中国(23.2%)、英国(4.1%)、荷兰(3.6%)、德国(3.0%)。由于一个应用广泛的名为Express的WEB应用开发框架是基于node.js运行环境的,根据CNVD秘书处初步普查结果,受该漏洞影响的网站服务器有可能超过70万台,后续CNVD将进一步进行漏洞实际威胁影响的精确评估,做好境内用户的应急响应工作。

三、漏洞修复建议

厂商尚未提供漏洞修补方案,请关注主页更新情况: https://github.com/luin/serialize。同时也可以通过以下临时解决方案加固服务器主机:

1. 修改/node_modules/node-serialize/lib/serialize.js中的FUNCFLAG值为随机值并保证该值不被泄漏。

2. 确保Serialize字符串仅内部发送。

3. 使用公钥(RAS)加密Serialize字符串,确保字符串不被篡改。