一、我省本月网络安全总体情况

2017年3月,我省互联网网络安全状况整体评价为良,木马僵尸等反映网络安全状况的部分指数有所减少,其中我省被境外控制的木马僵尸受控主机数量为7273个,较上月6403个有小幅提高列全国第26位;我省木马僵尸控制服务器数量为8个,比上月减少38个。从事件的地区分布来看,海口、三亚等地市感染僵尸木马的主机数量较多。本月共监测发现网页篡改事件5起,重要信息系统漏洞事件20起。每日互联网流量最高值为667G,最低值89G,未发现流量异常情况。我省重要信息系统部门或网站被攻击数量未见明显改善,部分政府网站或系统存被攻击痕迹或被植入后门的现象依然存在,需引起政府和重要信息系统部门高度重视。

二、本月网络安全工作动态

1.互联网网络安全信息通报工作动态

国家计算机网络应急技术处理协调中心海南分中心(简称海南互联网应急中心),由海南省通信管理局授权,负责收集、汇总、分析和发布本省互联网网络安全信息工作。

3月,海南互联网应急中心共接收各基础运营企业、增值运营企业、网络安全企业等信息通报工作成员单位提供的网络安全月度信息汇总表7份。各运营企业相关网络安全责任人应密切关注本单位运营网络的安全情况,积极做好网络安全事件信息报送工作。

2.开展木马僵尸感染主机清理工作

3月,海南互联网应急中心共向各运营企业下发了1429条感染僵尸木马的IP数据,77条僵尸木马病毒控制端IP数据,236条感染蠕虫病毒的IP数据;后门IP数据13条。各企业积极配合并进行了处置。海南互联网应急中心针对各企业反馈涉事单位建立了重点单位监测表,进行每日监测,对监测发现的感染情况及时进行通报,并建立联系人机制,提高处置效率。

3.手机病毒处理工作

3月,海南互联网应急中心协调运营企业处置手机病毒266条。运营企业通过短信提醒、免费客户服务热线、网上营业厅或门户网站公告等方式,及时向用户推送手机病毒感染信息和病毒查杀方法及工具,帮助用户了解手机病毒危害及引导用户清除手机病毒,并在手机病毒处置过程中特别注意保护用户隐私。同时,将手机病毒处置结果、用户投诉等情况通报我中心。

4.自主发现网络安全事件处置情况

海南互联网应急中心通过国家中心系统平台,自主监测发现并处理了一些被植入后门和被篡改网页的网络安全事件,经过验证后向相关单位报送网络安全通报,并协助处理。详见下表:

附:本月报送和监测的数据导读

附1:网络安全信息报送情况

3月,海南互联网应急中心处理及或向本地区各信息通报工作成员单位报送的网络安全事件共1826起。各类事件信息详细分类统计分别如表1和表2所示。(注:此统计全包括海南互联网应急中心通报数据,另包括企业自查数据)

网络安全事件信息报送类型统计

(2017年3) |

| 事件类型 |

数量 |

| IP业务 |

0 |

| 基础IP网络 |

9 |

| 运营企业自有业务系统 |

0 |

| 域名系统 |

0 |

| 公共互联网环境 |

1819 |

| 合计 |

2026 |

表1:网络安全事件信息报送类型统计

| 事件类型 |

数量 |

| 计算机病毒事件 |

0 |

| 蠕虫事件 |

236 |

| 木马事件 |

77 |

| 僵尸网络事件 |

1429 |

| 域名劫持事件 |

0 |

| 网络仿冒事件 |

0 |

| 网页篡改事件 |

5 |

| 网页挂马事件 |

0 |

| 拒绝服务攻击事件 |

0 |

| 后门漏洞事件 |

13 |

| 非授权访问事件 |

0 |

| 垃圾邮件事件 |

0 |

| 其他网络安全事件 |

266 |

| 合计 |

2026 |

表2:公共互联网环境事件信息报送类型统计

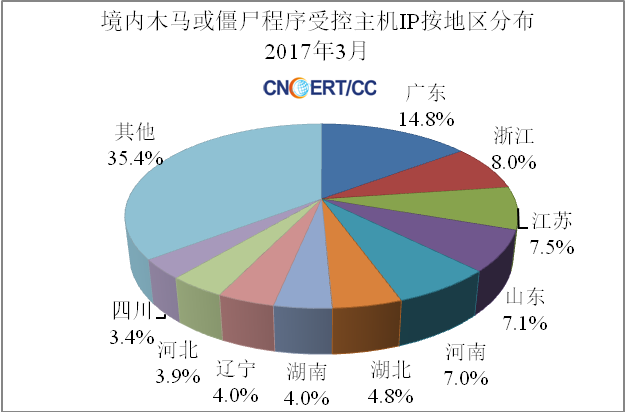

附2:木马僵尸监测数据分析

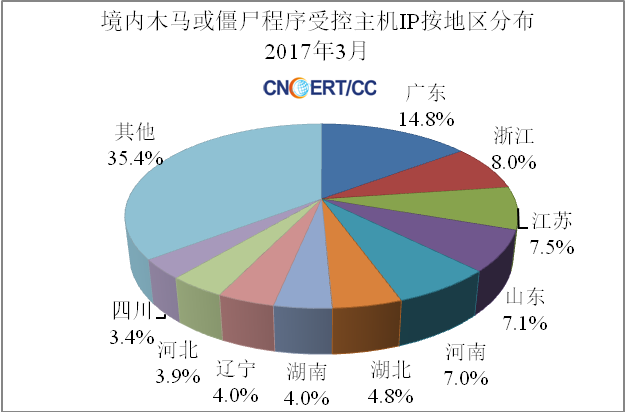

1、木马僵尸受控主机的数量和分布

2017年3月,监测发现我国大陆地区1171224个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与上月的1157725个相比增加了1.17%,其分布情况如图1所示。其中,海南省7273个(占全国0.62%),全国排名第26位。

图1:中国大陆木马或僵尸受控主机IP按地区分布

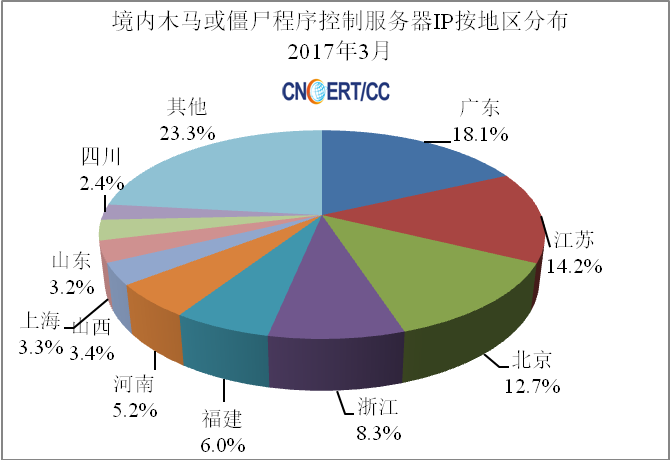

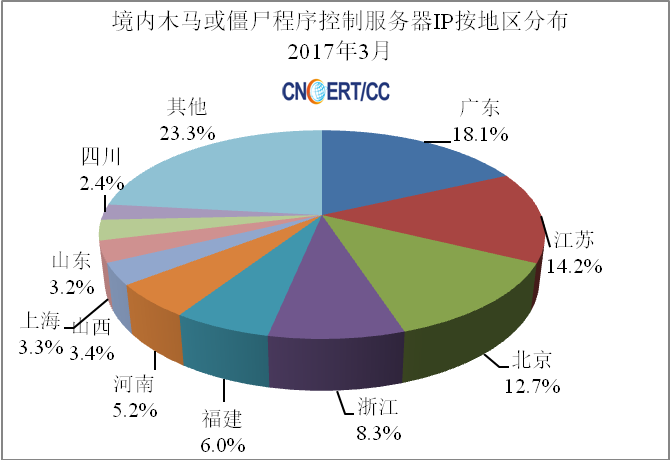

2、木马僵尸控制服务器的数量和分布

2017年3月,监测发现我国大陆地区2654个IP地址对应的主机被利用作为木马控制服务器,与上月的10030个相比减少了73.54%,其分布情况如图2所示。其中,海南省8个(占全国0.30%),全国排名第26位。

图2:中国大陆木马或僵尸控制服务器IP按地区分布

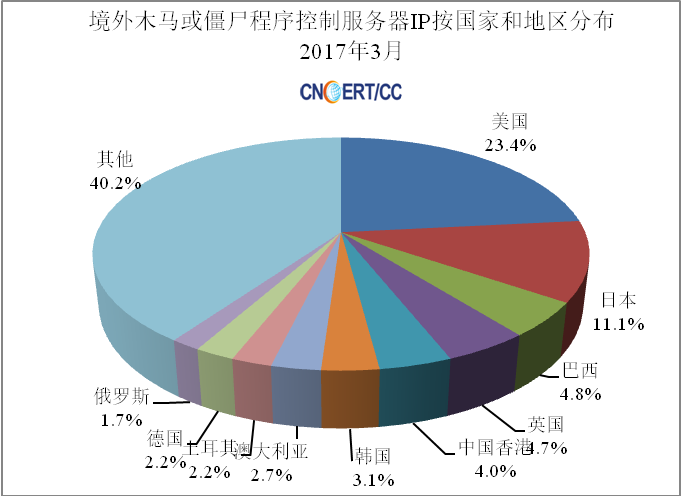

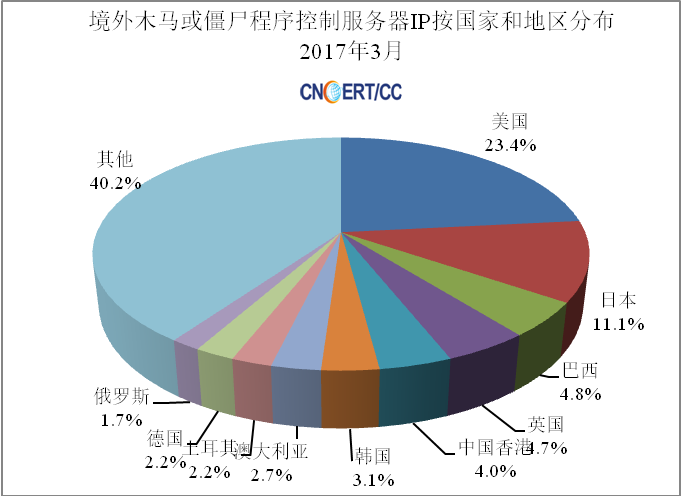

3、境外木马控制服务器的数量和分布

2017年3月,秘密控制我国大陆计算机的境外木马控制服务器IP有4099个,与上月的4459个相比减少了8.10%,主要来自美国、俄罗斯等国家,具体分布如图3所示。

图3:通过木马或僵尸程序控制中国大陆主机的境外IP按国家和地区分布

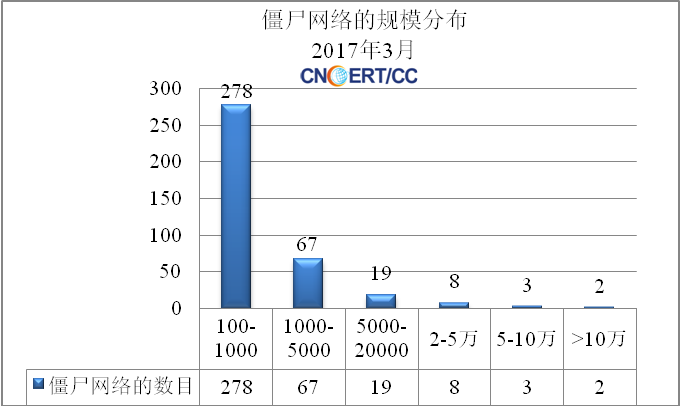

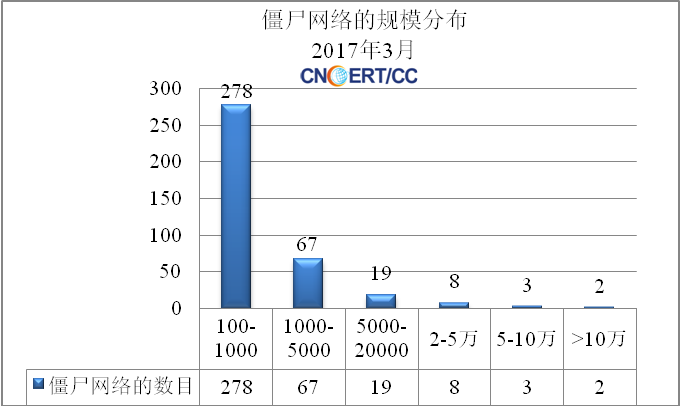

4、木马僵尸网络规模分布

在发现的僵尸网络中,规模大于5000的僵尸网络有32个,规模在100-1000的有278个,规模在1000-5000的有67个,分布情况如图4所示。

图4:僵尸网络的规模分布

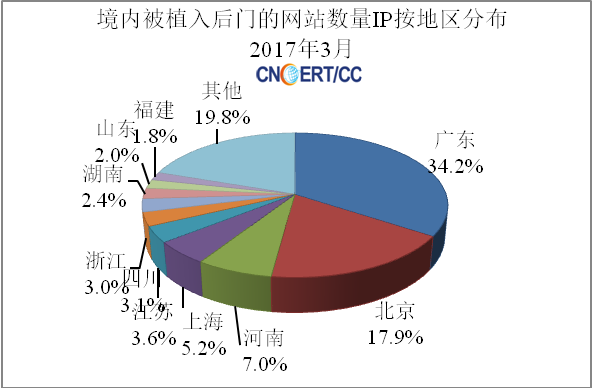

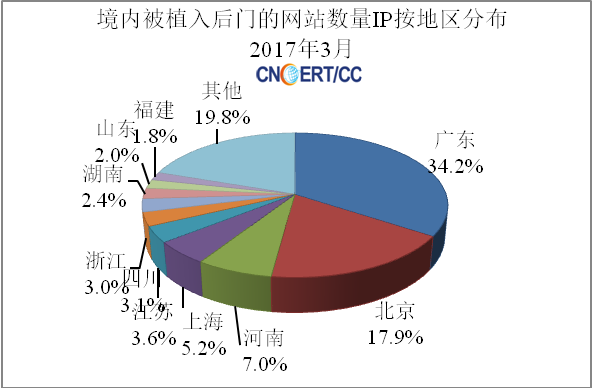

附3、境内被植入后门的网站按地区分布

2017年3月,监测发现我国大陆地区5422个网站被植入后门程序,其分布情况如图6所示。其中,海南省13个(占全国0.24%),排全国第26位。

图6:境内被植入后门的网站按地区分布

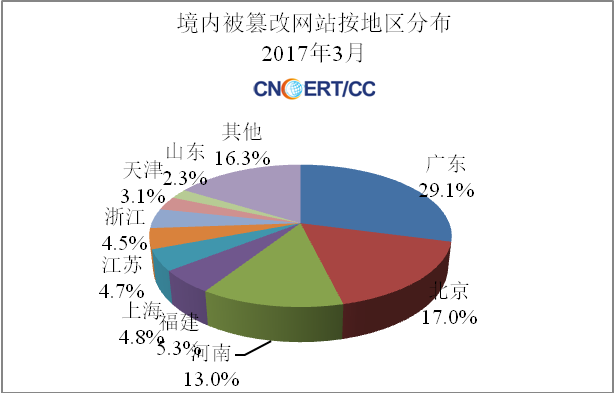

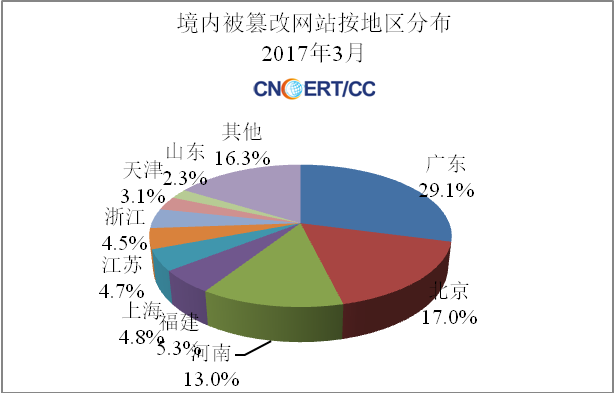

附4、网页篡改监测数据分析

2017年3月,我国大陆地区被篡改网站5252个,与上月的4493个相比有所增加;其中,海南省5个(占全国0.10%),排名第28位。具体分布如图5所示。

图7:境内被篡改网站按地区分布

附5:恶意代码数据分析

2017年3月,恶意代码捕获与分析系统监测得到的放马站点统计。

| 1.2017年3月CNCERT捕获的恶意代码数量 |

|

| 名称 |

数量 |

|

| 新增恶意代码名称数 |

11 |

|

| 新增恶意代码家族数 |

2 |

|

| 2. 2017年3月活跃放马站点域名和IP |

| 排序 |

活跃放马站点域名 |

活跃放马站点IP |

| 1 |

www.go890.com |

106.37.238.1 |

| 2 |

dl.wandoujia.com |

120.26.127.170 |

| 3 |

nc-dl.wdjcdn.com |

183.60.106.54 |

| 4 |

dl.cdn.wandoujia.com |

222.73.72.3 |

| 5 |

cl.ssouy.com |

113.142.84.78 |

| 6 |

i.kpzip.com |

117.23.6.63 |

| 7 |

wdx.go890.com |

117.23.6.67 |

| 8 |

cl.zasuv.com |

117.23.6.68 |

| 9 |

idq.liukejun.com |

117.23.6.64 |

| 10 |

icq.liukejun.com |

110.157.232.206 |

|

附6:重要漏洞与重要事件处置公告

2017年3月,CNVD整理和发布以下重要安全漏洞信息。同时提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。(更多漏洞信息,请关注CNVD官方网站:www.cnvd.org.cn)

关于ISC BIND 存在多个拒绝服务高危漏洞的

有关情况通报

近日,国家信息安全漏洞共享平台(CNVD)收录了ISC BIND存在三个拒绝服务高危漏洞(CNVD-2016-01548、CNVD-2016-01549、CNVD-2016-01550,对应CVE-2016-1286、CVE-2016-1285、CVE-2016-2088)。BIND是美国Internet Systems Consortium(ISC)组织所维护的一套DNS域名解析服务软件,远程攻击者可利用上述漏洞,可发起拒绝服务攻击,对互联网上广泛应用BIND系统解析软件的域名服务器构成安全运行风险。CNCERT第一时间对上述三个高危漏洞的相关情况进行了解和分析,具体通报如下:

一、ISC BIND DNAME解析记录签名校验拒绝服务漏洞(CNVD-2016-01548,CVE-2016-1286)

BIND服务器上DNAME解析记录支持签名校验。攻击者利用漏洞让服务器对恶意请求(包含DNAME解析记录签名校验)进行响应,导致resolver.c或db.c.发生断言错误,最终导致BIND named主进程崩溃,造成拒绝服务攻击。递归解析器均受到漏洞的影响,而当权威服务器在特定条件下(比如Slave master发起SOA查询时)也有可能受到影响。即使权威服务器不进行身份验证或完全禁止DNSSEC配置,只要其接受包含恶意签名校验的应答,也将受到影响。CNVD对漏洞的综合评级均为“高危”。

漏洞影响ISC BIND 9.0.0 -> 9.8.8, 9.9.0 -> 9.9.8-P3, 9.9.3-S1 -> 9.9.8-S5, 9.10.0 -> 9.10.3-P3版本,用户可将程序分别升级至9.9.8-P4,9.10.3-P4,9.9.8-S6版本。

二、ISC BIND rndc控制实例拒绝服务漏洞(CNVD-2016-01549,CVE-2016-1285)

BIND rndc控制实例对请求输入处理存在设计缺陷,该漏洞可导致sexpr.c 或alist.c发生断言失败,最终导致在给named进程发送畸形数据包时,named进程退出(BIND可使用rndc工具来管理域名系统服务)。由于该攻击过程可发生在在身份验证前以及基于网络地址的访问控制之后,攻击者不需要进行任何身份验证,但是其需要匹配在named.conf 配置文件的controls选项所指定的地址列表。如果没有设置controls选项,则会在本地回环通路(127.0.0.1和::1)监听数据包。CNVD对漏洞的综合评级均为“高危”。

漏洞影响9.2.0 -> 9.8.8, 9.9.0->9.9.8-P3, 9.9.3-S1->9.9.8-S5, 9.10.0->9.10.3-P3版本,用户可将程序分别升级至9.9.8-P4,9.10.3-P4,9.9.8-S6版本。临时情况下,可限制对外部连接的访问(通过利用named.conf中的"controls"配置语句),只允许与可信地址进行连接。

三、ISC BIND查询包cookie选项拒绝服务漏洞(CNVD-2016-01550,CVE-2016-2088)

BIND 9.10 为DNS cookies(或用户身份辨别)提供原生支持,该机制旨在保护查询请求方和域名服务器进行交互时的安全。攻击者可恶意构造包含多个cookie选项的数据包导致解析器(resolver.c)发生INSIST断言失败,从而终止named主进程。初始部署时配置有DNS cookie支持的服务器会受到这一漏洞的影响,而未配置cookie支持选项的在接收到攻击包时会忽略数据包而不会受到影响。CNVD对漏洞的综合评级均为“高危”。

漏洞影响BIND 9.10.0 -> 9.10.3-P3版本,用户可将程序升级至9.10.3-P4版本。UNIX/Linux平台支持源编译的BIND 9.10版本中,cookie支持选项不是默认选中的,需要在安装时运行"configure"脚本时使用"--enable-sit"命令行参数来选择cookie支持选项。受影响的服务器的用户如果不希望更新至已修复版本,可以自行对BIND进行重新编译和部署配置,去掉cookie支持选项。而由ISC提供的Windows版本中默认有选中"--enable-sit"命令行参数,使用Windows版本的用户应尽快更新版本。

CNCERT 将继续跟踪事件后续情况。同时,请国内相关单位做好信息系统应用情况排查工作,如需技术支援,请联系CNCERT。电子邮箱:cncert@cert.org.cn,联系电话:010-82990999.