一、我省本月网络安全总体情况

2017年4月,我省互联网网络安全状况整体评价为良,木马僵尸等反映网络安全状况的部分指数有所减少,其中我省被境外控制的木马僵尸受控主机数量为6956个,较上月7273个有小幅下降,列全国第26位;我省木马僵尸控制服务器数量为39个,比上月增加31个。从事件的地区分布来看,海口、三亚等地市感染僵尸木马的主机数量较多。本月共监测发现网页篡改事件3起,重要信息系统漏洞事件8起。每日互联网流量最高值为705G,最低值99G,未发现流量异常情况。我省重要信息系统部门或网站被攻击数量未见明显改善,部分政府网站或系统存被攻击痕迹或被植入后门的现象依然存在,需引起政府和重要信息系统部门高度重视。

二、本月网络安全工作动态

1.互联网网络安全信息通报工作动态

国家计算机网络应急技术处理协调中心海南分中心(简称海南互联网应急中心),由海南省通信管理局授权,负责收集、汇总、分析和发布本省互联网网络安全信息工作。

4月,海南互联网应急中心共接收各基础运营企业、增值运营企业、网络安全企业等信息通报工作成员单位提供的网络安全月度信息汇总表7份。各运营企业相关网络安全责任人应密切关注本单位运营网络的安全情况,积极做好网络安全事件信息报送工作。

2.开展木马僵尸感染主机清理工作

4月,海南互联网应急中心共向各运营企业下发了746条感染僵尸木马的IP数据,45条僵尸木马病毒控制端IP数据,746条感染蠕虫病毒的IP数据;后门IP数据16条。各企业积极配合并进行了处置。海南互联网应急中心针对各企业反馈涉事单位建立了重点单位监测表,进行每日监测,对监测发现的感染情况及时进行通报,并建立联系人机制,提高处置效率。

3.手机病毒处理工作

4月,海南互联网应急中心协调运营企业处置手机病毒322条。运营企业通过短信提醒、免费客户服务热线、网上营业厅或门户网站公告等方式,及时向用户推送手机病毒感染信息和病毒查杀方法及工具,帮助用户了解手机病毒危害及引导用户清除手机病毒,并在手机病毒处置过程中特别注意保护用户隐私。同时,将手机病毒处置结果、用户投诉等情况通报我中心。

4.自主发现网络安全事件处置情况

海南互联网应急中心通过国家中心系统平台,自主监测发现并处理了一些被植入后门和被篡改网页的网络安全事件,经过验证后向相关单位报送网络安全通报,并协助处理。恶意程序91起,漏洞事件8起,15起。

附:本月报送和监测的数据导读

附1:网络安全信息报送情况

4月,海南互联网应急中心处理及或向本地区各信息通报工作成员单位报送的网络安全事件共1826起。各类事件信息详细分类统计分别如表1和表2所示。(注:此统计全包括海南互联网应急中心通报数据,另包括企业自查数据)

网络安全事件信息报送类型统计

(2017年4) |

| 事件类型 |

数量 |

| IP业务 |

0 |

| 基础IP网络 |

11 |

| 运营企业自有业务系统 |

0 |

| 域名系统 |

0 |

| 公共互联网环境 |

1880 |

| 合计 |

1891 |

表1:网络安全事件信息报送类型统计

| 事件类型 |

数量 |

| 计算机病毒事件 |

0 |

| 蠕虫事件 |

746 |

| 木马事件 |

45 |

| 僵尸网络事件 |

746 |

| 域名劫持事件 |

0 |

| 网络仿冒事件 |

0 |

| 网页篡改事件 |

3 |

| 网页挂马事件 |

0 |

| 拒绝服务攻击事件 |

0 |

| 后门事件 |

18 |

| 非授权访问事件 |

0 |

| 垃圾邮件事件 |

0 |

| 其他网络安全事件 |

322 |

| 合计 |

1880 |

表2:公共互联网环境事件信息报送类型统计

附2:木马僵尸监测数据分析

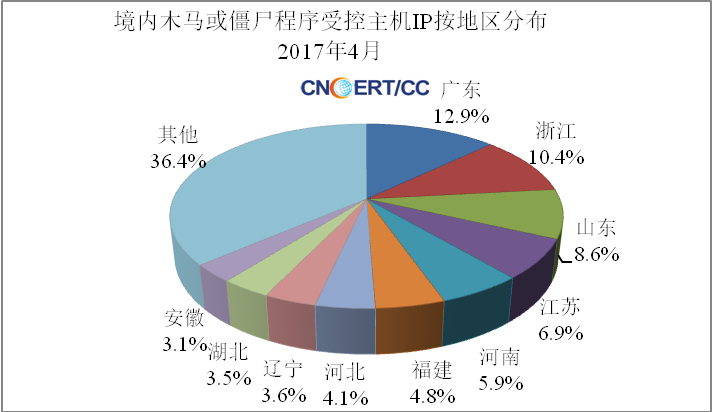

1、木马僵尸受控主机的数量和分布

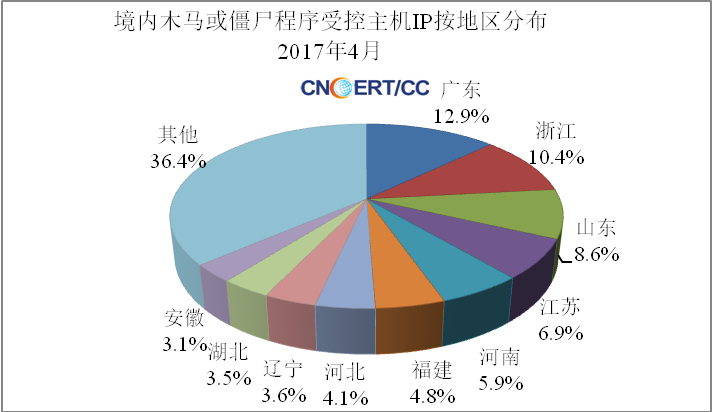

2017年4月,监测发现我国大陆地区1016871个IP地址对应的主机被其他国家或地区通过木马程序秘密控制,与上月的1171224个相比增加了13.18%,其分布情况如图1所示。其中,海南省6956个(占全国0.68%),全国排名第25位。

图1:中国大陆木马或僵尸受控主机IP按地区分布

2、木马僵尸控制服务器的数量和分布

2017年4月,监测发现我国大陆地区6800个IP地址对应的主机被利用作为木马控制服务器,与上月的2654个相比减少了156.2%,其分布情况如图2所示。其中,海南省39个(占全国0.57%),全国排名第26位。

图2:中国大陆木马或僵尸控制服务器IP按地区分布

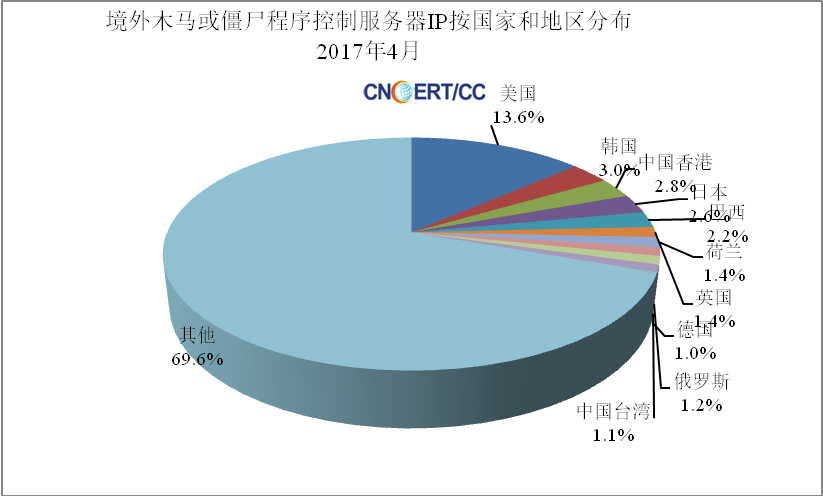

3、境外木马控制服务器的数量和分布

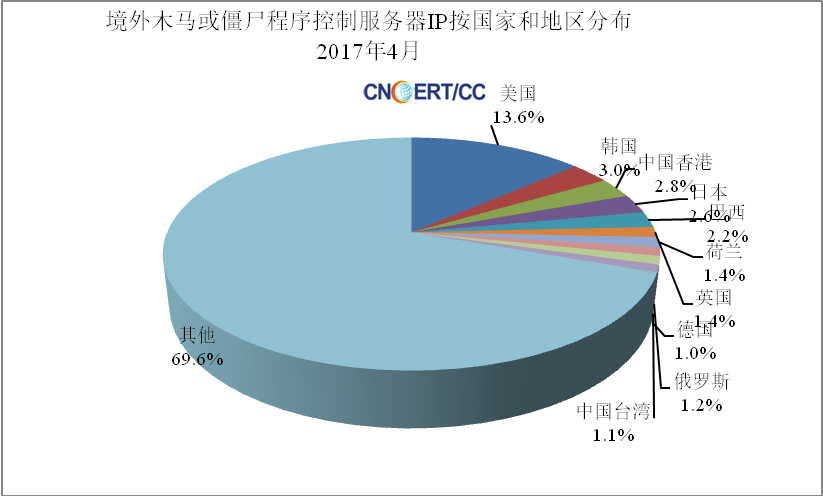

2017年4月,秘密控制我国大陆计算机的境外木马控制服务器IP有6890个,与上月的4099个相比减少了68.1%,主要来自美国、韩国等国家,具体分布如图3所示。

图3:通过木马或僵尸程序控制中国大陆主机的境外IP按国家和地区分布

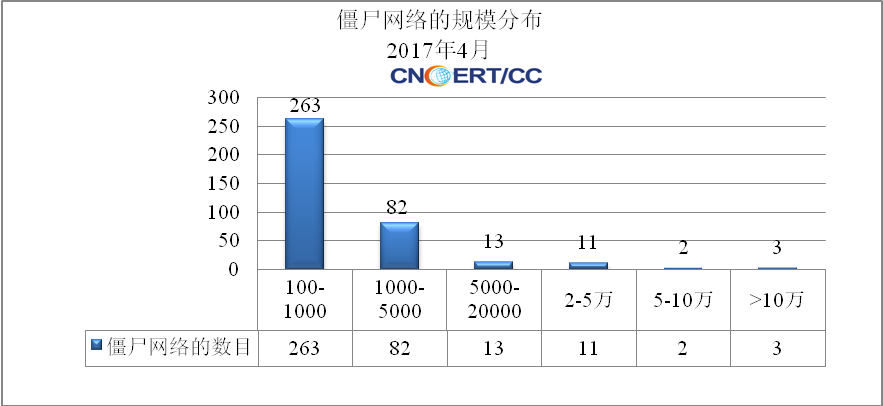

4、木马僵尸网络规模分布

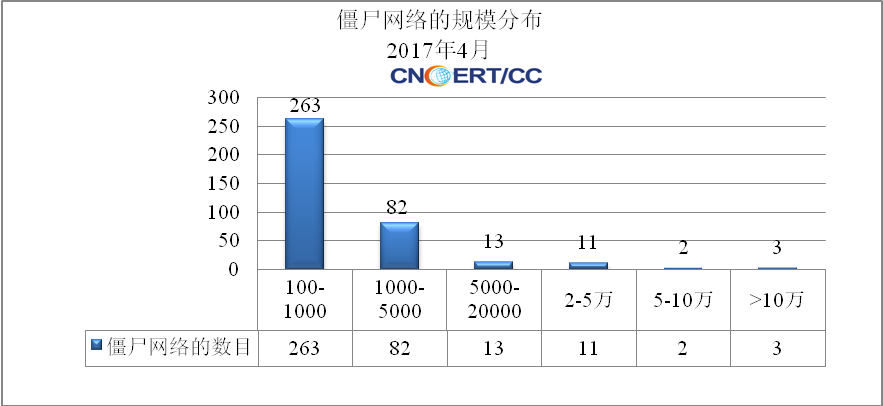

在发现的僵尸网络中,规模大于5000的僵尸网络有29个,规模在100-1000的有263个,规模在1000-5000的有82个,分布情况如图4所示。

图4:僵尸网络的规模分布

附3、境内被植入后门的网站按地区分布

2017年4月,监测发现我国大陆地区3940个网站被植入后门程序,其分布情况如图6所示。其中,海南省18个(占全国0.46%),排全国第27位。

图5:境内被植入后门的网站按地区分布

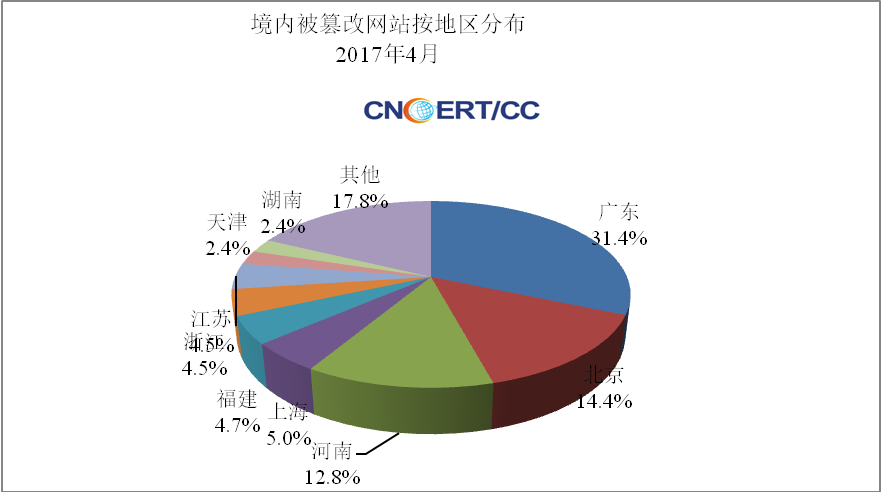

附4、网页篡改监测数据分析

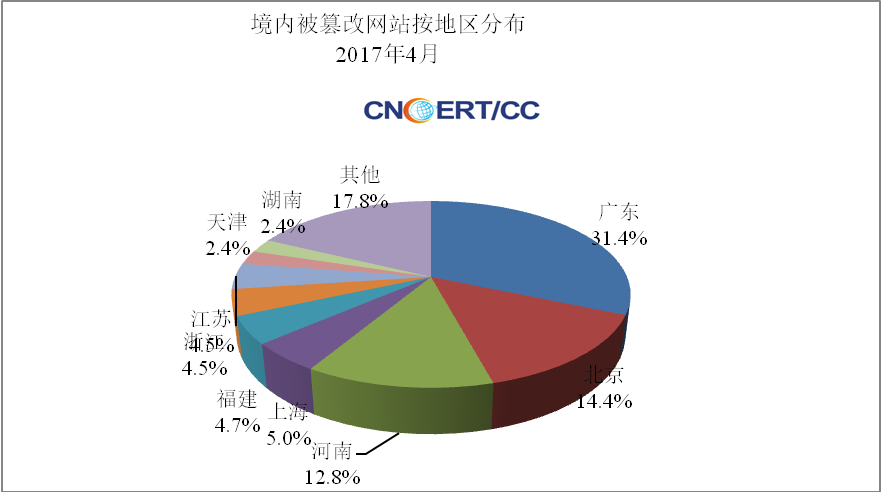

2017年4月,我国大陆地区被篡改网站6312个,与上月的5252个相比有所增加;其中,海南省3个(占全国0.06%),排名第28位。具体分布如图6所示。

图6:境内被篡改网站按地区分布

附5:恶意代码数据分析

2017年4月,恶意代码捕获与分析系统监测得到的放马站点统计。

| 1.2017年4月CNCERT捕获的恶意代码数量 |

|

| 名称 |

数量 |

|

| 新增恶意代码名称数 |

10 |

|

| 新增恶意代码家族数 |

3 |

|

| 2. 2017年4月活跃放马站点域名和IP |

| 排序 |

活跃放马站点域名 |

活跃放马站点IP |

| 1 |

kltg.241804.com |

106.37.238.1 |

| 2 |

nc-dl.wdjcdn.com |

183.60.106.54 |

| 3 |

dl.wandoujia.com |

218.75.153.14 |

| 4 |

dl.cdn.wandoujia.com |

120.26.127.170 |

| 5 |

www.go890.com |

61.233.139.70 |

| 6 |

down.91dmz.com |

61.133.192.170 |

| 7 |

down.downxiazai.net |

113.142.84.78 |

| 8 |

down.nxwb.net |

115.231.153.8 |

| 9 |

idq.liukejun.com |

180.97.77.96 |

| 10 |

icq.liukejun.com |

123.138.23.10 |

|

附6:重要漏洞与重要事件处置公告

2017年4月,CNVD整理和发布以下重要安全漏洞信息。同时提醒用户尽快下载补丁更新,避免引发漏洞相关的网络安全事件。(更多漏洞信息,请关注CNVD官方网站:www.cnvd.org.cn)

关于加强防范Windows操作系统和相关软件漏洞攻击风险的情况公告

安全公告编号:CNTA-2017-0029

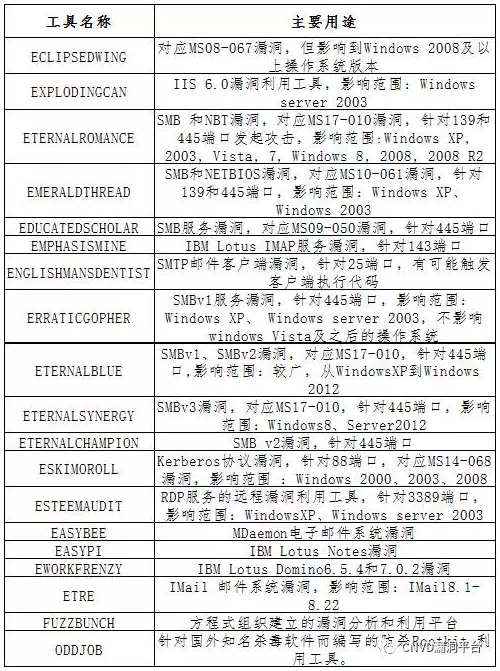

北京时间4月14日晚间,Shadow Brokers(影子经纪人)组织在互联网上发布了此前获得的部分方程式黑客组织(Equation Group)的文件信息,包含针对Windows操作系统以及其他服务器系统软件的多个高危漏洞利用工具。由于其发布的攻击工具集成化程度高、部分攻击利用方式较为高效,有可能引发互联网上针对服务器主机的大规模攻击。

一、事件情况简要分析

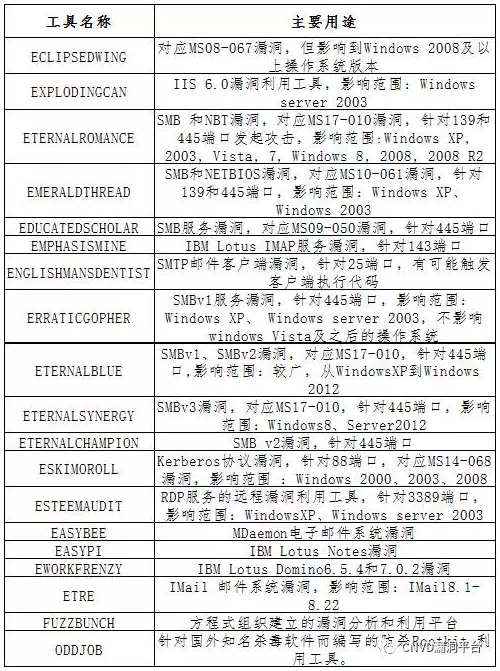

Shadow Brokers发布了黑客使用的大量针对Windows操作系统、银行专用系统以及其他广泛应用的服务器软件产品的工程化工具,涉及的产品包括:Windows操作系统及其IIS和SMTP客户端服务组件、IBM Lotus办公服务组件、MDaemon邮件系统、IMAIL邮件系统等,其中威胁较大的漏洞利用工具如下:

此外,Shadow Brokers发布的数据还包括一些演示文稿和excel表格,方程式攻击了中东一些使用了SWIFT结算系统的银行信息系统。CNVD对上述已知的或未收录漏洞的综合评级均为“高危”。

二、应急处置建议

根据微软官方发布的声明称,上述表项中涉及的大部分漏洞已在微软支持的产品中修复,微软官方公告的解决方案对应表如下表所示。由于微软已经停止对Windows XP和Windows Server 2003的安全更新,因此对于XP和2003用户以及其他未打补丁的用户直接构成攻击威胁。

表微软官方公告解决方案对应表

截止4月16日要本公告发布时,其他涉及的邮件系统厂商和办公系统软件厂商还未对发布的漏洞攻击情况进行回应。考虑到近期有可能出现的攻击威胁,CNVD建议相关单位和个人用户做好以下措施:

(一)关闭135、137、139、445、3389等端口的外部网络访问权限,在服务器上关闭不必要的上述服务端口;

(二)加强对135、137、139、445、3389等端口的内部网络区域访问审计,及时发现非授权行为或潜在的攻击行为;

(三)做好本单位Window XP和Windows server 2003主机的排查,使用替代操作系统;

(四)IMAIL、IBMLotus、MDaemon等软件产品用户需要及时关注厂商安全更新,及时修复。

附:参考链接:

http://thehackernews.com/2017/04/window-zero-day-patch.html?m=1&from=groupmessage

https://github.com/misterch0c/shadowbroker/blob/master/file-listing

https://github.com/x0rz/EQGRP_Lost_in_Translation/

https://yadi.sk/d/NJqzpqo_3GxZA4

https://blogs.technet.microsoft.com/msrc/2017/04/14/protecting-customers-and-evaluating-risk/?from=timeline&isappinstalled=0